FIREWALL

Es una parte de un sistema

o una red que está diseñada para bloquear el acceso no autorizado, permitiendo

al mismo tiempo comunicaciones autorizadas.

Se trata de un dispositivo

o conjunto de dispositivos configurados para permitir, limitar, cifrar,

descifrar, el tráfico entre los diferentes ámbitos sobre la base de un conjunto

de normas y otros criterios.

Los cortafuegos pueden ser

implementados en hardware o software, o una combinación de ambos. Los

cortafuegos se utilizan con frecuencia para evitar que los usuarios de Internet

no autorizados tengan acceso a redes privadas conectadas a Internet,

especialmente intranets. Todos los mensajes que entren o salgan de la intranet

pasan a través de cortafuegos, que examina cada mensaje y bloquea aquellos que

no cumplen los criterios de seguridad especificados.

INSTALACIÓN

Requerimientos:

- Isa server 2006, red WAN (maquina virtual Windows server 2003)

- Red DMZ con: WEB, DNS, FTP (maquina de Centos Linux)

- Cliente en red interna, red LAN (Windows XP)

La maquina virtual de

Windows server 2003, lleva 3 adaptadores de red que so los siguientes:

- Adaptador 1 INTERNET =

adaptador puente

- Adaptador 2 LAN = red

interna

- Adaptador 3 DMZ = red

interna

Estos son los adaptadores ya en la maquina de server 2003

Estas son las direcciones de cada uno de los adaptadores

que se debían habilitar en la maquina de Windows server 2003.

Este es el instalador para iniciar la ejecución de la

aplicación isa server 2006

Damos clic en instalar isa server 2006

Esperar que cargue…..

Este es el asistente de instalación de isa server 2006,

damos clic en “siguiente”.

Esta es la licencia, para continuar con la instalación

damos clic en la opción aceptar licencia, se pulsa “siguiente”.

Estos son los datos del cliente, estos aparecen por

defecto, se pulsa “siguiente”.

Se da en la opción “típica”, se pulsa “siguiente”.

Se da clic en agregar.

Luego se da clic a la pestaña agregar adaptador

Seleccionamos el adaptador LAN, pulsamos “aceptar”.

Se escoge la dirección IP del adaptador, pulsamos

“aceptar”.

Esta es la dirección IP de nuestro adaptador LAN, seria

nuestra red interna, pulsamos “siguiente”.

Pulsamos siguiente.

Pulsamos siguiente nuevamente.

Pulsamos instalar.

Proceso de instalación…..

Muestra el proceso de la instalación y los pasos que se

deben seguir para llevar a cabo la finalización de esta.

El asistente de instalación ha terminado, pulsamos “finalizar”.

Damos clic en “Salir”.

Muestra ya en nuestra maquina virtual Windows server

2003, ya isa server instalado.

Esta es la herramienta para hacer la adecuada

configuración de la topología.

Esta es la herramienta para medir el rendimiento del

servidor ISA.

CONFIGURACION

DE LA TOPOLOGIA

Ingresamos a “configuración” y en la opción “redes” allí

nos muestra una topología, en el lado derecho le damos clic a la imagen que

dice perímetro de 3 secciones.

Después de hacer lo anterior nos sale este asiste, el

cual es para utilizar una red con la siguiente infraestructura: una red LAN,

WAN y una zona de DMZ. Pulsamos “siguiente”.

Nos dice que es conveniente exportar la plantilla que

tenemos pero en este caso le decimos que no, pulsamos clic en “siguiente”.

Aparece la dirección de nuestro adaptador LAN, pulsamos

“siguiente”.

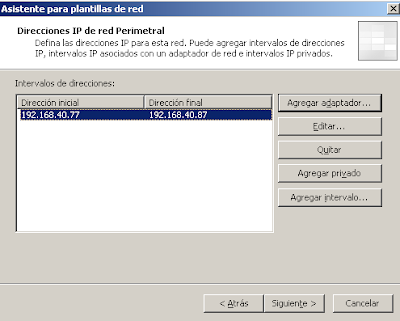

Luego de nuevo nos da para escoger el adaptador,

escogemos el DMZ, pulsamos “aceptar”.

Muestra la dirección del DMZ, pulsamos “siguiente”.

En esta seleccionamos la opción bloquear a todos,

pulsamos “siguiente”.

Pulsamos “finalizar” en el asistente.

Pulsamos “aplicar” para guardar los cambios.

Así quedaría nuestra topología

En la parte de debajo ya se muestra que se ha agregado la

red perimetral o DMZ, y también podemos ver que tenemos la WAN, LAN y Host

local (ISA server).

Hay q crear unas reglas para lo siguiente:

1. Enrutar el ISA Server entre

todas las redes.

2. Traducir direcciones desde

la LAN y la DMZ hasta la WAN y la DMZ

3. Enrutar desde la DMZ hacia

la WAN

4. Enmascarar la dirección de

la LAN y la DMZ hacia la WAN.

Solo nos falta crear las reglas del NAT

Esta regla nos va a permitir enmascarar la dirección de

la LAN con la DMZ.

Nos dirigimos a crear regla de red.

Le damos un nombre a la regla, pulsamos “siguiente”.

Se escoge el origen del tráfico, por lo tanto agregamos

la interna, pulsamos “siguiente”.

Se agrega el destino del trafico que seria la perimetral

(DMZ), pulsamos “siguiente”.

El tipo de regla ya sea NAT o el enrutamiento, pulsamos

“siguiente”.

Esta es la finalización del asistente para regla nueva,

se muestra como quedo nuestra regla y cuales fueron sus configuraciones,

pulsamos “finalizar”.

Continuamos creando una nueva regla que permita hacer

consultas DNS desde la LAN hacia el DMZ para que se puedan resolver direcciones

IP internas, también el DMZ debe

realizar consultas desde el internet para aquellos que no tengan acceso y así

la LAN pueda salir a internet.

Vamos a la ventana crear regla de acceso.

Este es el asistente para crear la regla de acceso, se

pone el nombre, pulsamos “siguiente”.

Seleccionamos la opción permitir, pulsamos “siguiente”.

Se escoge el protocolo en este caso es el DNS,

agregar-protocolos comunes-agregar, pulsamos “siguiente”.

Seleccionamos el origen es decir LAN y DMZ, damos clic en agregar, redes y se

escoge interna y perimetral, pulsamos

“siguiente”.

Ahora seleccionamos el destino es decir la WAN y DMZ,

ingresamos a agregar-redes-externa y perimetral, pulsamos “siguiente”.

Se escogen todos los usuarios, pulsamos “siguiente”.

Muestra la finalización del asistente de la regla de

acceso, con sus configuraciones necesarias, pulsamos “finalizar”.

De igual manera a lo anterior se pueden crear otras

reglas como:

1. Acceso a escritorio remoto

desde la WAN hacia la LAN.

2. Consultas DNS.

3. Acceso a paginas WEB tanto

las propias en la LAN como las de internet desde la DMZ y la LAN.

4. Ping a la DMZ y la WAN

desde la LAN.

5. Ingreso a mis páginas WEB

en la DMZ desde internet.

Se deben hacer las siguientes

pruebas:

Consultas DNS:

El ping

Acceso a internet desde el

cliente

Luego debemos permitir que

clientes en internet accedan desde la WAN por medio de una IP publica a mis servicios.

Creando las reglas NAT

En la parte derecha damos clic

en la parte donde dice publicar un servidor que no es web.

Le definimos un nombre,

pulsamos “siguiente”.

Se pone la dirección IP de

nuestra zona DMZ, pulsamos “siguiente”.

Le damos en protocolo y

pulsamos nuevo

Ponemos el nombre del

protocolo en este caso seria web, pulsamos “siguiente”.

Damos clic en nuevo

Ponemos el tipo del protocolo

(TCP), trafico (inbound), puerto (80), pulsamos aceptar.

Deshabilitamos las conexiones

secundarias, pulsamos “siguiente”.

Y por ultimo pulsamos “finalizar”.

Por ultimo se define la interfaz por la que las personas

se pueden conectar, como los clientes son externos se elegiría la WAN.

Estas son cada una de las reglas que se crearon para

llevar a cabo nuestro firewall y permitirle por medio de un DMZ la salida a

internet a una maquina cliente en red interna.

No hay comentarios:

Publicar un comentario