PROXY

Es un programa o dispositivo que realiza una acción en representación de otro, esto es, si una hipotética máquina A solicita un recurso a una C, lo hará mediante una petición a B; C entonces no sabrá que la petición procedió originalmente de A.

Su finalidad más habitual es la de servidor proxy, que consiste en interceptar las conexiones de red que un cliente hace a un servidor de destino, por varios motivos posibles como seguridad, rendimiento, anonimato, etc. Esta función de servidor proxy puede ser realizada por un programa o dispositivo.

Ventajas

En general (no sólo en informática), los proxies hacen posible:

- Control: sólo el intermediario hace el trabajo real, por tanto se pueden limitar y restringir los derechos de los usuarios, y dar permisos sólo al proxy.

- Ahorro. Sólo uno de los usuarios (el proxy) ha de estar preparado para hacer el trabajo real. Con estarpreparado queremos decir que es el único que necesita los recursos necesarios para hacer esa funcionalidad. Ejemplos de recursos necesarios para hacer la función pueden ser la capacidad y lógica de cómputo o la dirección de red externa (IP).

- Velocidad. Si varios clientes van a pedir el mismo recurso, el proxy puede hacer caché: guardar la respuesta de una petición para darla directamente cuando otro usuario la pida. Así no tiene que volver a contactar con el destino, y acaba más rápido.

- Filtrado. El proxy puede negarse a responder algunas peticiones si detecta que están prohibidas.

- Modificación. Como intermediario que es, un proxy puede falsificar información, o modificarla siguiendo un algoritmo.

- Anonimato. Si todos los usuarios se identifican como uno sólo, es difícil que el recurso accedido pueda diferenciarlos. Pero esto puede ser malo, por ejemplo cuando hay que hacer necesariamente la identificación.

Para implemetar nuestro proxy lo haremos en la misma infraestructura que hicimos implementando el firewall

Requerimientos:

- una maquina de windows server 2003 (3 adaptadores)

- isa server 2006 instalado.

- el firewall instalado y configurado en isa server 2006.

- una maquina de centos para simular la DMZ.

- una maquina de windows XP para que sea la red interna LAN.

Lo primero que hacemos es hacer que isa server actue como proxy por lo cual hacemos lo siguiente. en la pestaña "redes", damos click derecho en "interna", "propiedades".

En la pestaña "web proxy" habilitamos el proxy y especificamos el puerto por el cual trabajara.

En el navegador de nuestra red interna LAN, habilitamos la opción de Proxy con su respectivo puerto.

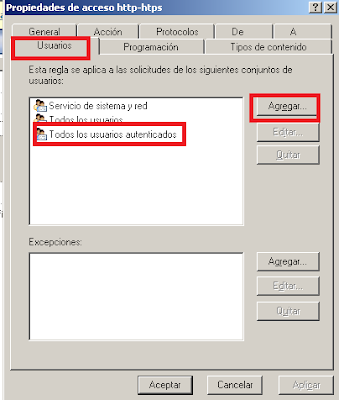

Ahora se configura las reglas de acceso que se hicieron en el Firewall para que tengan acceso al Proxy. En este caso configuraremos las reglas de web para que los usuarios estén autenticados. Clic derecho en "propiedades".

En la pestaña "usuario" agregamos un nuevo usuario para que se pueda autenticar con el proxy. Clic en "agregar" y en "nuevo".

Este es el asistente de instalación para crear un usuario autenticado.

Vamos a agregar un usuario local en "Windows usuarios y grupos".

Comprobamos que el usuario ingresado sea valido.

Se verifica la información que se ingreso.

Finalización del asistente.

Después de configurar el nuevo usuario, se agrega para la autenticacion.

Al intentar navegar desde la maquina cliente en red interna nos pide la autenticacion.

Isa server permite crear muchas reglas por lo que nos permite configurar el horario para la regla de acceso del FTP, damos clic derecho en "propiedades".

Ingresamos a programación, ya ahí se elige los días y a que horas tener el Proxy activado.

Luego probamos lo siguiente, al intentar establecer a un FTP en el rango del horario establecido aparece un error.

Para denegar por extensiones, se puede dar clic derecho sobre la regla de acceso que se desee, en este caso le damos en "configurar HTTP", clic derecho "propiedades".

En la pestaña "extensiones", elegimos "bloquear extensiones especificas", y pulsamos "agregar".

Le definimos las extensiones a denegar.

al intentar descargar un archivo con esta extensión debe aparecer un error, para denegar por URL, ingreamos a "herramientas", "nuevo", "conjunto de direcciones URL".

Se define un nombre para el nuevo conjunto de URL´s, y agregamos las URL que queremos denegar.

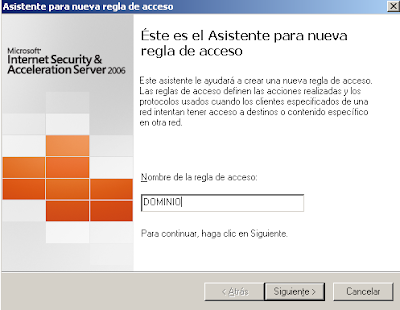

Para permitir el conjunto de URL´s denegadas, debemos crear una nueva regla de acceso.

se escoge la opción denegar.

Se define los protocolos los cuales son HTTP Y HTTPS.

Se elige el origen de las peticiones que serán filtradas.

En el destino se escoge el conjunto de de direcciones que mas adelante fueron escogidas.

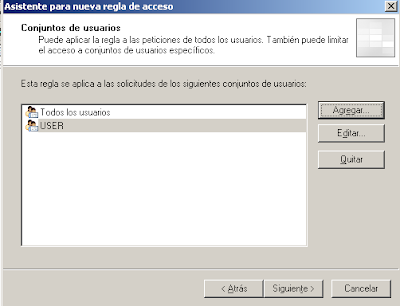

Configuramos esta regla para el usuario configurado anteriormente.

Finalizacion del asistente de crear la regla.

Para denegar por la IP se ingresa a la pestaña "herramientas", "conjunto de equipos", "nuevo conjunto de equipos".

Le damos un nombre y agregamos la IP que queremos denegar.

También se puede poner un nombre a la IP.

Para asociar la IP a un Proxy se debe crear una regla.

Se escoge la opción denegar.

Se elige los protocolos a los cuales afectara la regla.

Este es el origen de la regla, que son el conjunto de direcciones IP configurados anteriormente.

El destino de esta regla es externa.

Finalizacion del asistente de la regla del filtrado por IP.

Ahora vamos a denegar rango de direcciones, ingresamos a "herramientas2", "intervalo de direcciones", "nuevo intervalos de direcciones".

Se le pone un nombre al rango y el rango que deseemos.

Para asociar un rango IP a una regla de acceso, se debe crear una regla.

Escogemos la opción denegar.

Seleccionamos los protocolos que serán filtrados por la regla.

La red de origen sera el rango de direcciones.

La red de destino sera externa.

Se eligen los usuarios a los cuales se les aplicara las regla.

Finalizacion de la regla creada.

Se debe configurar la cache del Proxy, ingresamos a "configuracion", "cache", clic derecho "propiedades".

Ingresamos a la pestaña cache, y se configura el tamaño del cache.

Ahora denegaremos por dominio, ingresamos a "herramientas", "conjuntos de nombre de dominio", "nuevo conjunto de nombres de dominio".

Se define un nombre al conjunto de dominios, y se empieza a agregar los dominios que se deseen.

Para asociar el conjunto de dominios al Proxy, se debe crear una regla.

Se escoge la opción denegar.

Se eligen los protocolos a los cuales afectara la regla.

La red de origen es interna.

La red de destino es el conjunto de dominios que se configuraron anteriormente.

Se elige el usuario al cual se le aplicara esta regla.

Finalizacion del proceso de creación de la regla.

No hay comentarios:

Publicar un comentario